Các nhà nghiên cứu an ninh mạng hôm thứ tư tuần này đã tiết lộ lỗ hổng backdoor mới có khả năng được thiết kế và phát triển bởi mối đe dọa tiềm tàng Nobelium (APT) đằng sau cuộc tấn công chuỗi cung ứng SolarWinds năm ngoái, tham gia vào kho công cụ hack ngày càng mở rộng của kẻ đe dọa tấn công.

Công ty Kaspersky có trụ sở tại Mát-xcơ-va (Liên bang Nga) đặt tên cho phần mềm độc hại này là "Tomiris", tương tự với phần mềm độc hại khác được sử dụng trong chiến dịch tấn công, SUNSHUTTLE (hay còn gọi là GoldMax), nhắm mục tiêu nền tảng Orion của nhà cung cấp phần mềm quản lý CNTT. Nobelium còn được biết đến với các biệt danh như UNC2452, SolarStorm, StellarParticle, Dark Halo và Iron Ritual.

Các nhà nghiên cứu của Kaspersky cho biết: "Dù các cuộc tấn công SolarWinds được ghi nhận bởi một số tác nhân APT, nhưng chiến dịch tấn công cụ thể này nổi bật do sự cẩn trọng hơn của những kẻ tấn công và sự tầm cỡ của nạn nhân", các nhà nghiên cứu của Kaspersky cho biết. "Bằng chứng thu thập được cho đến nay cho thấy Dark Halo đã dành sáu tháng bên trong mạng của Orion IT để hoàn tất cuộc tấn công của chúng."

Microsoft, "cha đẻ" của hệ điều hành Windows, đã trình bày chi tiết thêm về SUNSHUTTLE vào tháng 3 năm 2021, mô tả đây này là phần mềm độc hại dựa trên ngôn ngữ lập trình Golang hoạt động như một lỗ hổng backdoor được điều khiển và kiểm soát, thiết lập kết nối an toàn với máy chủ do kẻ tấn công kiểm soát để tìm kiếm và thực hiện các mã độc trên máy bị xâm nhập như cũng như rút các tập tin từ hệ thống đến máy chủ.

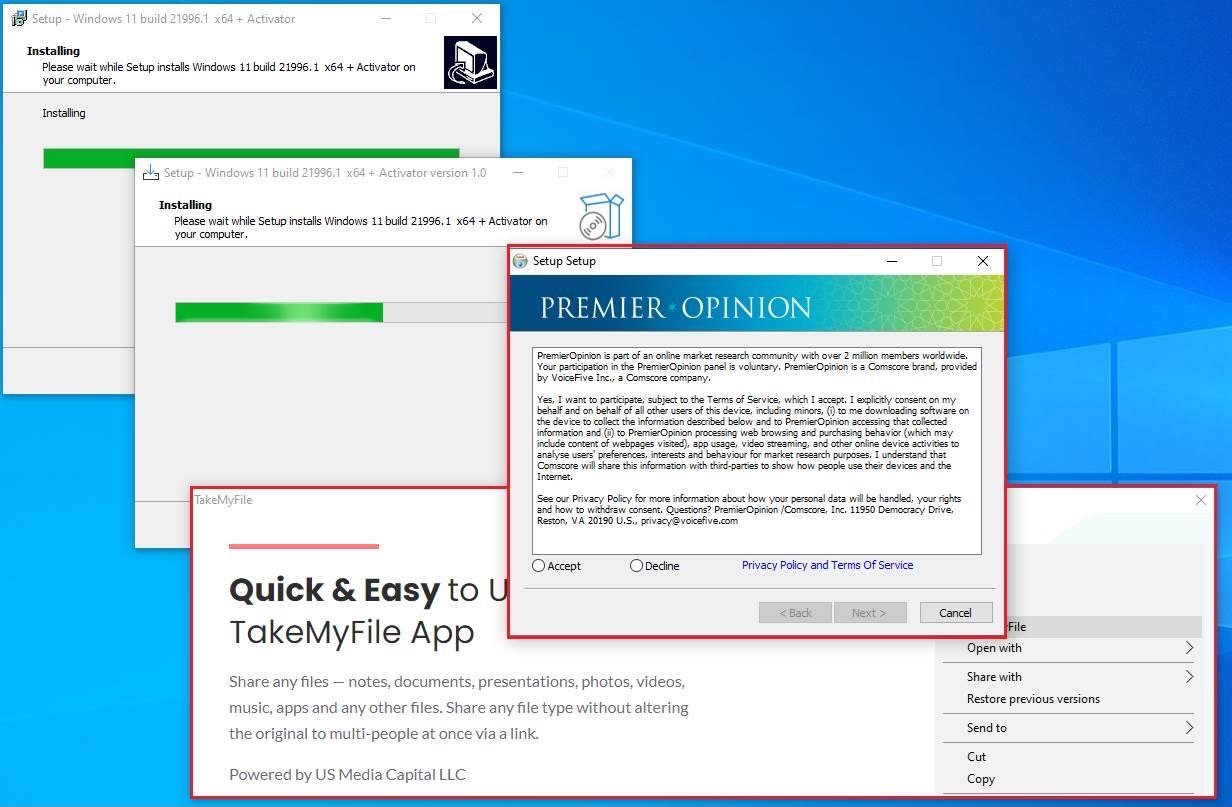

Backdoor Tomiris, được Kaspersky phát hiện vào tháng 6 năm nay, cũng được viết bằng Golang và được triển khai thông qua một cuộc tấn công chiếm quyền điều khiển máy chủ DNS, trong đó các nạn nhân khi cố gắng truy cập vào trang đăng nhập của dịch vụ email công ty, sẽ bị chuyển hướng đến tên miền giả mạo được thiết lập với giao diện trông giống như được thiết kế, nhằm mục đích lừa nạn nhân tải xuống phần mềm độc hại dưới vỏ bọc của một bản cập nhật bảo mật.

Các cuộc tấn công được cho là chống lại một số tổ chức chính phủ ở một quốc gia thành viên CIS giấu tên.

"Mục đích chính của backdoor là thiết lập vùng riêng trong hệ thống bị tấn công và thực thi các thành phần độc hại khác", các nhà nghiên cứu cho biết, ngoài việc tìm ra một số điểm tương đồng từ sơ đồ mã hóa đến các lỗi giống nhau trong các mã độc đưa ra gợi ý "Các lỗ hổng này do cùng 1 tin tặc hoặc được chia sẻ lại với các tin tặc khác".

Đây không phải là lần đầu tiên người ta phát hiện ra sự chồng chéo giữa các công cụ khác nhau mà kẻ tấn công sử dụng. Đầu năm nay, phân tích của Kaspersky về Sunburst đã tiết lộ một số tính năng được chia sẻ giữa phần mềm độc hại và Kazuar, một backdoor khác dựa trên .NET, được cho là thuộc quyền sở hữu của Turla. Điều thú vị là, công ty an ninh mạng cho biết họ đã phát hiện Tomiris trong các mạng cục bộ nơi các máy khác bị nhiễm Kazuar, tăng thêm khả năng chứng mình rằng 3 phần mềm độc hại trên có thể liên kết với nhau.

Các nhà nghiên cứu cho ra rằng đây cũng có thể kế "điệu hổ ly sơn", trong đó các kẻ tấn công cố tình thực hiện lại các kỹ thuật được áp dụng bởi một đối thủ đã biết để cố gắng đánh lừa sự phân bổ của hệ thống an ninh.

Xem thêm:

Tiền Minh Vy

Theo The Hacker News

Theo The Hacker News